01

TARA威脅分析和風險評估模型

1、TARA分析內容:

①資產識別;②威脅場景識別;③沖擊等級(威脅將導致多大的危害);④攻擊路徑分析;⑤攻擊可行性等級;⑥風險值的確定;⑦風險治療決定

2、TARA目標:

①確定資產、其網絡安全屬性和其損害情況;②確定威脅情況;③確定損害場景的影響等級;④確定實現威脅情景的攻擊路徑;⑤確定攻擊路徑被利用的難易程度;⑥確定威脅情景的風險值;⑦為威脅情況選擇適當的風險處理方案

3、影響評級(沖擊等級):

①應根據安全、財務、運營和隱私(S、F、O、P)等影響類別中對道路使用者的潛在不利后果分別評估損害情景。<財務、運營和隱私方面的影響可以根據附件F的表格進行打分,與安全有關的影響等級來自于ISO 26262-3:2018,6.4.3>

②損害情景的影響等級應按每個影響類別確定為:嚴重的、主要的、中等的、可以忽略不計的

4、攻擊路徑

①攻擊路徑分析可以基于一下2點:1)自上而下的方法,通過分析威脅情景的不同實現方式來推斷攻擊路徑,例如攻擊樹、攻擊圖;2)自下而上的方法,從確定的漏洞中建議攻擊路徑

5、風險值的確定

①輸入:威脅情況、影響評級及相關的影響類別、攻擊可行性評級

②風險值應在1-5之間,其中1代表最小風險

③確定風險值的方法:風險矩陣、風險公式

6、風險處理

①輸入:資產識別、威脅情況、風險值

②處理措施:避開風險、減少風險、分擔風險、保留風險

02

車輛信息安全風險分析和風險管理技術要求

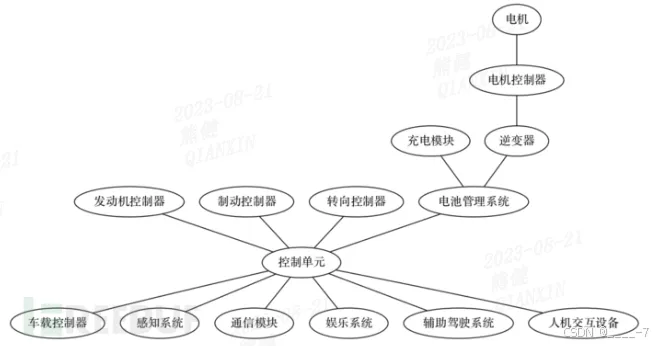

1、車輛信息安全保護對象

①軟件系統:車控系統、應用系統、包含操作系統、軟件開發代碼、業務應用、智能座艙

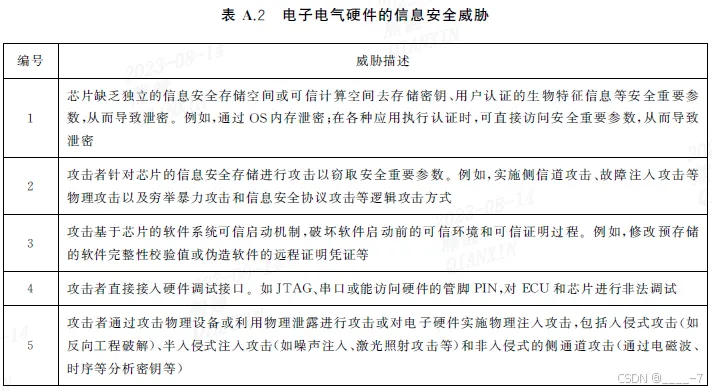

②電子電氣硬件:ECU(MCU)、車控芯片

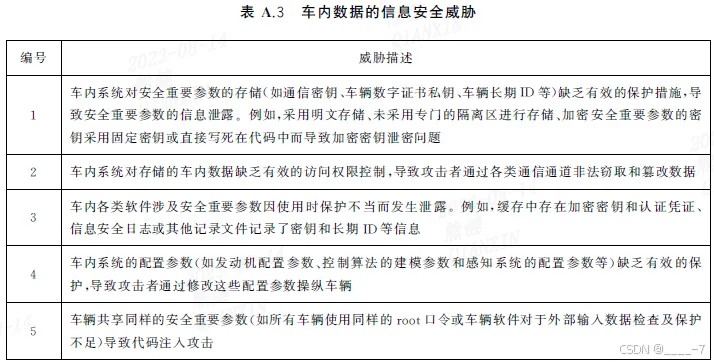

③車內數據

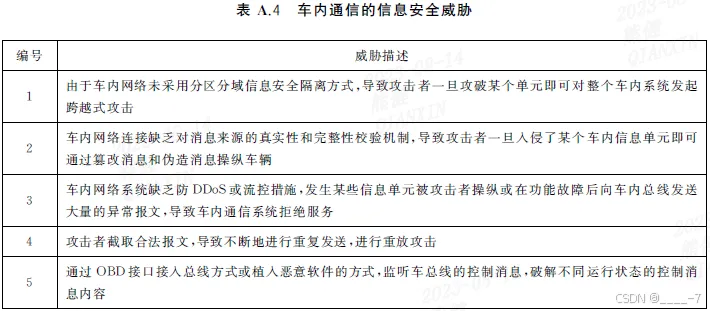

④車外通信

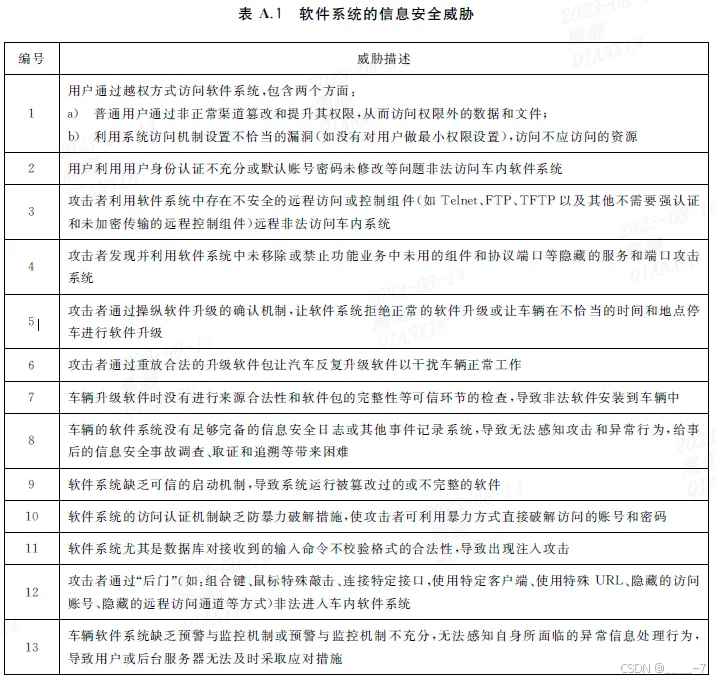

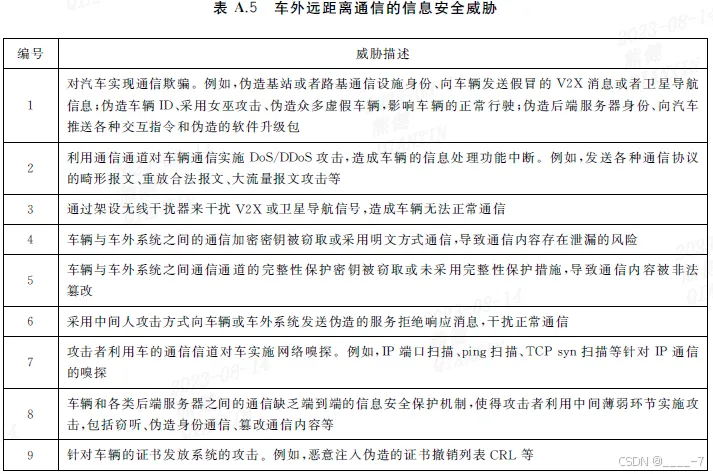

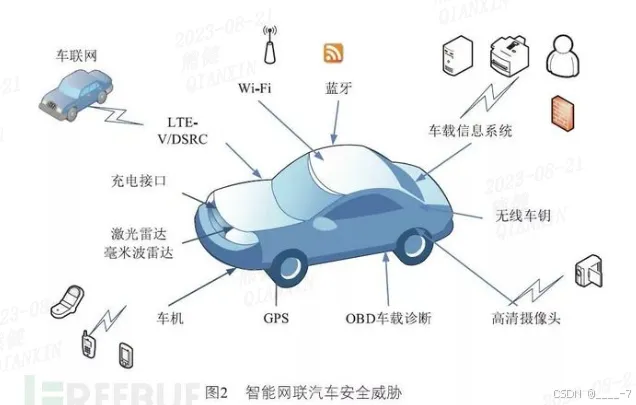

2、車輛信息安全威脅

①身份盜用、欺詐和濫用;

②計算機病毒植入;

③車輛內部信息受外部攻擊的風險;

④遠程非法控制汽車;

⑤敏感數據泄露和竊取;

⑥車輛破壞和盜竊;

⑦拒絕服務攻擊;

⑧OTA升級安全;

3、車輛信息安全技術風險

a)車輛可能存在的整體信息安全風險:

①攻擊者通過OBD、SGW、OTA、TBOX等接口接入車輛內部總線對整體車機網絡進行監聽、逆向破解和重放攻擊;

②攻擊者利用軟硬件安全漏洞進行安全攻擊;

③攻擊者利用架構設計漏洞缺陷進行安全攻擊;

④攻擊者利用證書偽造或者密鑰泄露進行安全攻擊;

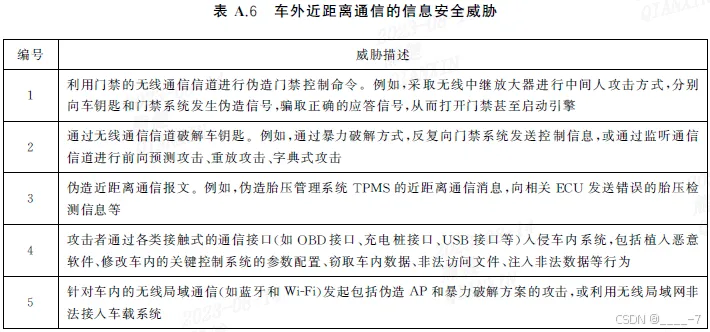

b)車輛可能存在通信外連風險:

①車輛物理接口連接風險;

②短距安全通信風險;

③遠距安全通信風險;

03

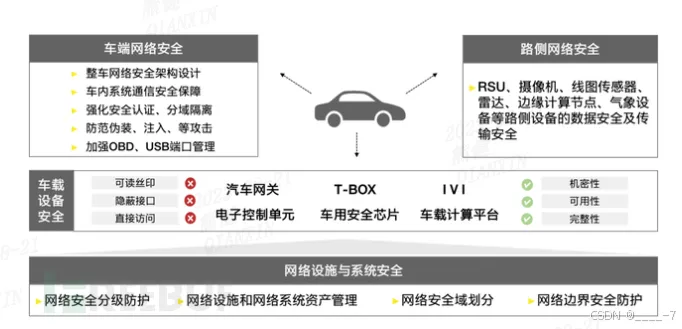

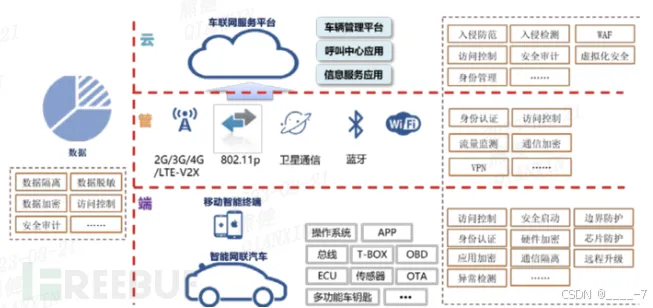

系統安全架構之車輛網絡安全架構

1、車輛網絡安全的威脅和挑戰

1)物理攻擊:包括物理損害和破壞、拆解分析等。攻擊者可以通過物理手段進入車輛,直接攻擊車輛系統,破壞車輛網絡的安全性;

2)網絡攻擊:包括黑客攻擊、拒絕服務攻擊(DDoS)、中間人攻擊等。攻擊者通過網絡入侵車輛系統,竊取車輛數據、操控車輛操作等,對車輛網絡進行攻擊和破壞;

3)惡意軟件:包括病毒、木馬、蠕蟲等。攻擊者通過植入惡意軟件,進入車輛系統,控制車輛、竊取車輛數據等;

4)社交工程:攻擊者通過詐騙、欺騙、偽裝等手段,誘導車主或其他人員揭示車輛網絡的安全信息,從而獲取非法利益;

5)無線電攻擊:攻擊者可以使用無線電設備對車輛網絡進行干擾或攻擊,包括射頻干擾、射頻攻擊、信號干擾等;

6)物聯網攻擊:車輛網絡往往與其他物聯網設備(如智能家居)相連,攻擊者可以通過攻擊其他物聯網設備進入車輛網絡,對車輛網絡進行攻擊和破壞。

2、邊緣設備安全

邊緣設備是指分布在網絡邊緣的計算設備,其主要作用是在本地處理數據和執行應用程序,而不是將數據傳輸到云端進行處理。

3、網絡通信安全

在車聯網中,網絡通信安全是非常重要的,因為車輛需要通過無線網絡或有線網絡與其他設備或服務器進行通信,傳輸車輛數據和控制指令。以下是車聯網中網絡通信安全的一些重要方面:

1)加密傳輸:車輛數據和控制指令需要通過網絡傳輸,這就需要對傳輸數據進行加密,確保傳輸的數據不會被未經授權的第三方讀取和篡改;

2)認證和授權:車聯網中的所有通信應該經過認證和授權,確保只有授權的設備和用戶才能訪問車輛和車輛數據。這有助于防止未經授權的訪問,提高車輛網絡的安全性;

3)防止拒絕服務攻擊:拒絕服務攻擊是一種針對網絡服務的攻擊,攻擊者通過發送大量的請求來占用網絡帶寬和服務器資源,導致服務無法正常運行。為了防止拒絕服務攻擊,車聯網需要使用防火墻、負載均衡器和其他網絡安全設備,確保網絡服務的可用性和穩定性;

4)安全升級和更新:車聯網系統中的所有軟件和硬件組件都需要定期升級和更新,以修復已知漏洞和添加新的安全功能。車聯網的供應商和制造商需要定期發布軟件和硬件更新,以確保車聯網的安全性;

5)交通安全和隱私保護:車聯網需要確保交通安全和隱私保護。例如,車輛應該能夠實時獲取路況和交通信息,以提高駕駛者的安全性。同時,車聯網也需要保護車主和乘客的隱私,防止車輛數據被濫用或泄露。

4、數據存儲安全

車聯網中的數據存儲安全是指保護車輛和用戶數據的機密性、完整性和可用性,防止惡意訪問、篡改和破壞。車聯網的數據存儲通常分為本地存儲和云存儲兩種方式,具有以下挑戰和解決方案:

1)挑戰:

①數據隱私泄露:車輛和用戶的個人數據被盜取或泄露,可能導致身份盜竊、財產損失等。

②數據完整性受損:數據被篡改、刪除或損壞,影響車輛的正常運行和用戶體驗。

③數據丟失:本地存儲的數據可能會因為車輛故障或其他原因而丟失,云存儲的數據可能會因為云服務提供商故障或攻擊而丟失。

2)解決方案:

①數據加密:使用加密技術對車輛和用戶數據進行加密保護,防止惡意訪問和泄露。對于本地存儲的數據,可以使用硬件加密模塊等技術提高安全性;對于云存儲的數據,可以使用端到端加密等技術保證數據傳輸和存儲的安全性;

②數據備份和恢復:對本地存儲的數據進行定期備份和恢復,防止因車輛故障或其他原因造成的數據丟失。對于云存儲的數據,可以選擇多個云服務提供商進行備份,以減少單點故障的風險;

③訪問控制和身份驗證:對車輛和用戶的數據進行訪問控制和身份驗證,只允許授權的用戶和設備訪問數據,防止未經授權的訪問和篡改。可以使用密碼、生物識別技術等方式進行身份驗證;

④安全審計和監測:建立安全審計和監測機制,對數據的訪問、修改和刪除等操作進行記錄和監測,及時發現安全事件并進行響應和處理。可以使用日志分析、入侵檢測等技術進行安全監測和事件響應。

5、用戶身份認證和權限管理

在車聯網中,用戶身份認證和權限管理是非常重要的安全措施,可以確保只有授權的用戶才能訪問車輛和車輛相關的數據。

1)用戶身份認證的方式包括以下幾種:

①密碼認證:用戶輸入用戶名和密碼,系統驗證后允許訪問。這是最常見的身份認證方式;

②生物特征識別:使用生物特征(如指紋、面部識別、聲音識別等)來驗證用戶身份;

③智能卡認證:用戶需要插入智能卡,系統讀取智能卡上的信息來驗證身份。

2)權限管理的方式包括以下幾種:

①角色授權:用戶被分配到不同的角色,每個角色有不同的權限,用戶只能訪問其被授權的數據和功能;

②細粒度訪問控制(RBAC):將權限控制粒度細化到每個用戶或每個資源,可以根據需要進行授權;

③屬性訪問控制(ABAC):根據用戶屬性(如用戶所在部門、工作職責等)進行訪問控制;

④車聯網中,用戶身份認證和權限管理可以應用于訪問車輛系統、控制車輛操作、訪問車輛數據等方面,保護車輛和車主的安全和隱私。

上一篇:Nature重磅:鋰離子電池安全報警器!

下一篇:最后一頁

- 熱門資源推薦

- 熱門放大器推薦

- LTC3624HMSE-2 可調輸出電壓、2A 同步降壓型穩壓器的典型應用,具有 1MHz、突發模式操作

- LTC3630AHMSE 5V 至 76V 輸入至 5V 輸出、150mA 穩壓器和 20kHz 最小突發頻率的典型應用電路

- Si2434-EVB,帶有 UART 接口的 SI2434 ISOmodem 芯片的評估板

- LF33CV 3.3V 極低壓降穩壓器的典型應用

- thumb-arduino

- 使用 Microchip Technology 的 MIC5310-1.8/1.5YML 的參考設計

- CH9102F 串口

- USB-HUB-V8

- LTC3614 的典型應用 - 4A、4MHz 單片式同步降壓型 DC/DC 轉換器

- HDMI_connector_public

- ?意法半導體大巴窯工廠落地創新冷卻系統,提升可持續發展能力

- Nordic Semiconductor聯同Omnispace和Gatehouse Satcom完成5G NB-IoT衛星演示

- 英偉達開啟“攻城略地”模式,擬在歐洲建設20座AI工廠

- 臺積電:日本JASM第二晶圓廠預計今年下半年動工

- 工信部:支持車企“60天賬期”承諾,促進產業健康發展

- 全球十大芯片代工廠最新排名!中芯國際沖擊世界第二

- 未來數字化工廠:重塑制造業格局

- 面對快速演進的 GenAI 模型,Gartner發布中國企業需做出的三項基礎設施關鍵決策

- 摩爾斯微電子與成都惠利特攜手合作,利用 Wi-Fi HaLow革新物聯網的連接

- 羅克韋爾自動化推出 PharmaSuite 12.00,加速實現安全、可擴展的部署

混合式高壓直流斷路器試驗規范

混合式高壓直流斷路器試驗規范 AU2904D

AU2904D

京公網安備 11010802033920號

京公網安備 11010802033920號